云原生安全“风暴之眼”——容器安全

时间:2022-09-22 浏览:0 作者:亚信安全

随着云计算的发展,云原生技术已经成为企业数字化转型的得力武器,如何保障容器安全,已成为企业最关心的问题。为此,亚信安全采用数据驱动安全的创新技术路线,结合信舱云主机安全产品在CWPP上的能力,正式推出了亚信安全信舱容器安全模块,将智能数据分析与云原生特性相结合,从镜像供应链、容器运行、容器加固等多个方面展开主动、持续的风险分析,为用户提供了覆盖容器环境全生命周期的立体化安全防护平台。

01

容器化技术

带来多维度安全挑战

容器技术并不是一种新技术,它已经出现了大约二十年的时间,但是其进入快速发展和应用阶段却是近几年的事情,可谓是一个厚积薄发的过程。当前,以其为代表的云原生技术采纳度正逐年攀升,Gartner报告曾指出,到2024年,将有75%的全球化企业将在生产中使用云原生的容器化应用。但是,由于容器的一些特性导致了诸多安全风险,任何一项安全问题产生的容器失陷,都有可能威胁到所有其它容器,容器逃逸技术甚至可以直接入侵底层宿主机。

图:容器技术应用带来的全新挑战

调查数据显示,94%的用户在近一年发生过容器安全事件。那么,为何容器威胁会成云原生安全的“风暴之眼”呢?

对此,亚信安全认为,容器化技术带来多维度的安全挑战,可以包含以下四个方面:

镜像供应链安全

镜像在构建、仓库存储、部署等阶段均易受到不同程度的攻击威胁,不安全的镜像一旦启用,会造成大量应用失陷。

容器网络应用安全

容器网络中,由于流量封装、IP快速变化以及微服务化带来的应用数量的指数级增长,传统的边界防御产品无法解决容器场景下的4/7层网络应用安全问题。

容器运行安全

容器运行过程中不合理的运行配置和未修复的漏洞极易造成系统被非法入侵、容器逃逸、数据泄密等严重安全事件。

容器平台环境安全

容器引擎、编排组件、主机操作系统是所有容器运行的底座,其安全基础配置项多达上百种,另外容器环境本身的API访问控制能力薄弱,如Docker引擎的API默认不加控制,极易造成安全短板,需要进行精细化的安全加固。

02

以“容器+业务”视角

构建云原生安全防护体系

鉴于当前普遍应用的容器环境,企业需要具备覆盖容器应用分析能力,发现容器环境下的异常行为,并形成有别于传统安全技术的容器安全防护体系。正是观察到了云原生所面临的新挑战、新安全,亚信安全推出了全新的容器环境安全防护解决方案。

容器视角下的安全防护理念

基于“容器+业务”的安全防护实践,亚信安全的云原生安全部件全部支持容器化运行,并从安全数据、安全能力、安全场景、安全管理与运营多个维度出发,为企业用户的部署应用和日常运维提供了保障。在具体的容器安全场景中,该方案更覆盖了事前安全防范、事中威胁检查、事后调查响应,最终形成主动防御。

事前安全防范

可让用户全面掌握容器环境下的资产信息,支持各种资产类型,包括主机、容器、应用、仓库镜像、已部署镜像、k8s pod 、 k8s service等,以及Docker Registry、Harbor、华为云SWR等主流的镜像仓库,自动、持续上报资产信息,消除资产盲点,及时掌握容器资产变化,为安全管理提供最新的资产数据支持。

事前实现颗粒度的微隔离安全

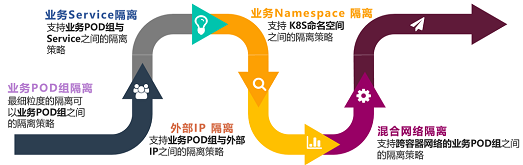

其次,提供了覆盖生命周期的镜像漏洞安全管理和安全配置坚持,检测供应链各阶段的镜像资产,包括CI构建镜像、仓库镜像、节点镜像、第三方开发工具包等,并自动检测Web应用安全配置、镜像安全配置、平台环境安全配置、微隔离安全,实时阻断不符合安全标准镜像的生产流通,确保容器自身安全,并实现容器引擎的“零信任”防护。

事中威胁检查

采用智能化威胁检测全栈覆盖,从已知威胁到未知威胁,从已知攻击方式到未知攻击方式,形成立体化交叉,并基于CEP引擎对容器威胁相关事件进行关联分析,追踪溯源,自动发现失陷容器并做出响应,从而完成“防护—检测—响应”的整个安全事件运营的闭环。

摘自部分亚信安全公众号

热门推荐

联系我们

021-56885089 15201969947

地址:上海市静安区共和新路3699号A719

邮箱:jing.wang@sharesvc.com

建设中......

Copyright © 2022 上海夏奕软件有限公司 All Rights Reserved 沪ICP备17024043号